cybersecurité

Hardening Informatique - Services de Durcissement de la Cybersécurité

Identifier les risques et protéger les systèmes critiques

À quoi sert le durcissement de la cybersécurité ?

Le durcissement de la cybersécurité limite la vulnérabilité des systèmes aux attaques et réduit donc leur risque. Cela implique des règles spécifiques associées à la configuration du système de renforcement et un ensemble de bonnes pratiques.

Une fois que les systèmes, les ressources cloud ou les tenants cloud sont renforcés, leur niveau de risque de cybersécurité a été réduit et la surface d’attaque réduite, et donc la surveillance de la sécurité devient plus efficace.

« Depuis une dizaine d’années, les entreprises migrent leurs systèmes d’information vers le cloud. 93 % d’entre elles l’utilisent désormais » (Microsoft).

« Face aux attaques, le cloud n’est pas infaillible. Le recours massif au télétravail a fragilisé la sécurité informatique des organisations. En 2020, au plus fort de la pandémie, 47% des entreprises ont vu une recrudescence des cyberattaques » (Thales).

Les utilisateurs sont responsables à 99 % des failles de cybersécurité dans le cloud (Gartner). L’adoption d’une approche de hardening de la cybersécurité contribue à créer un environnement informatique sécurisé.

Comment identifier les risques du Cloud?

Toute phase de durcissement de la cybersécurité commence par une phase d’audit. Nous avons développé des processus d’audit de la sécurité du cloud pour les environnements suivants:

- Microsoft 365

- Google Workspace

- Google Cloud Platform

- Microsoft Azure

- AWS

- Oracle Cloud Infrastructure – OCI

Pour chaque environnement, nous aurions besoin d’un accès restreint Global Reader qui nous permettra d’effectuer un audit de plusieurs éléments susceptibles de constituer des risques de vulnérabilités. Chaque élément est classifié par un niveau de sévérité.

Cette audit aboutit a un rapport détaillant les risques par sévérité et un plan d’action pour le durcissement des configurations de l’environnement Cloud.

Qu'implique le hardening de la cybersécurité ?

Le hardening de la cybersécurité doit être effectué par du personnel formé et expérimenté dans le durcissement des système. Cela implique de parcourir une liste exhaustive de contrôles et de modifier les configurations du système de base. Il est donc primordial d’étudier attentivement l’utilisation des services avant d’appliquer les configurations de durcissement. Si cela n’est pas fait correctement, il est possible que les configurations affectent les services fonctionnels et les interrompent.

Exeo guide ses clients tout au long de ce processus et met en œuvre une méthodologie basée sur les meilleures pratiques de renforcement du système et les recommandations des fournisseurs. Le workflow de hardening du système de cybersécurité est le suivant :

- Audit des systèmes à durcir et génération d’une analyse des écarts. Le résultat de cette étape est un rapport qui catégorisera les contrôles à renforcer par niveau de criticité.

- Obtenir l’accord du Client pour chaque contrôle à durcir ;

- Mettre en œuvre le renforcement du système ;

- Surveillez les systèmes et le cloud pour détecter les menaces potentielles.

Quels systèmes durcir?

Nous pensons que le Cloud est plus sécurisé que les environnements on-premise car il repose sur une infrastructure sous-jacente solide qui est plus sécurisée que la plupart des environnements entreprise. De plus, les environnements cloud intègrent toutes les technologies de sécurité nécessaires pour renforcer leur protection.

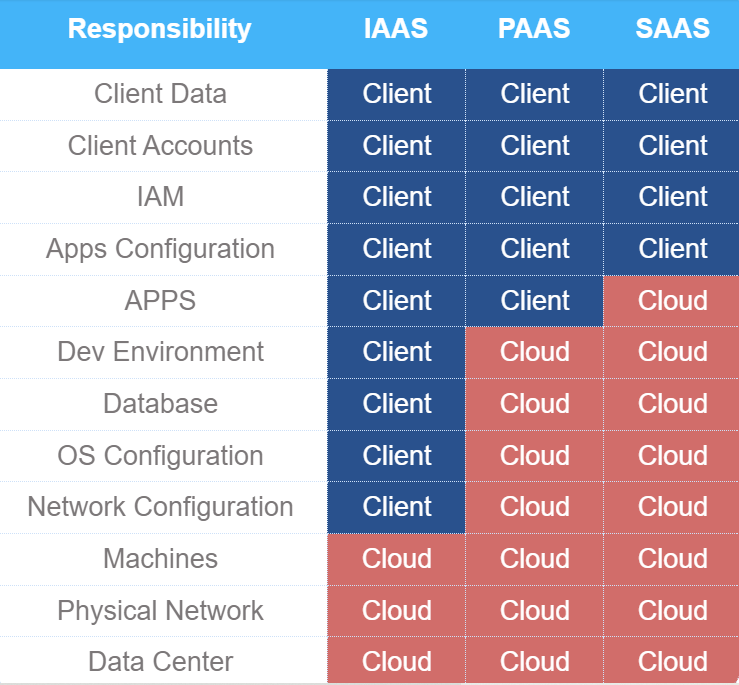

Il est de la responsabilité du fournisseur cloud de sécuriser l’infrastructure sous-jacente (data center, réseau, matériel et hypervisor), mais il est de la responsabilité du client de sécuriser l’environnement qu’il loue.

Dans ce modèle de responsabilité partagée, la responsabilité est répartie entre le client et le fournisseur cloud, l’illustration ci-contre l’explique plus en détail pour trois types de services (IAAS, PAAS & SAAS).

Le modèle de responsabilité partagée

Comment sécuriser ces systèmes?

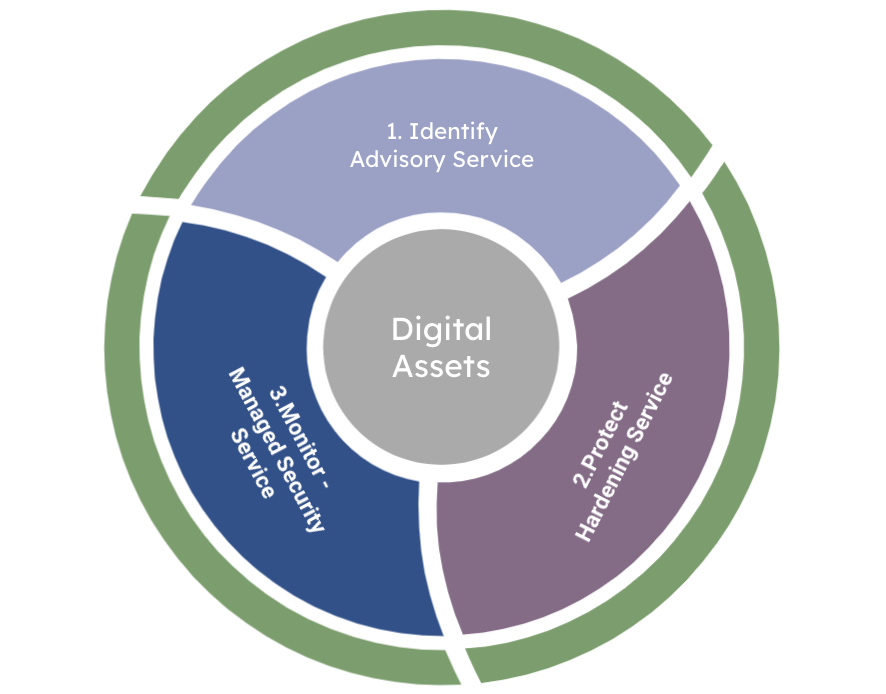

Une partie des services de cybersécurité fournis par EXEO consiste à renforcer l’environnement client afin de maximiser la sécurité des services hébergés et de minimiser les risques de menaces.

Nous avons élaboré nos procédures de renforcement des systèmes cloud sur la base des références et des contrôles CIS (Common Internet Security).

Sur la base de ces recommandations de sécurité de pointe, nous maintenons des listes de contrôle prédéfinies et avons développé nos propres procédures d’exploitation afin d’effectuer le renforcement de la sécurité.

Le renforcement de l’environnement rend également la surveillance plus efficace pour détecter les menaces, en se concentrant sur les incidents qui nécessitent une attention particulière. Si vous souhaitez en savoir plus sur la façon dont nous aidons nos clients à rester en sécurité, vous pouvez également consulter notre page de services de sécurité managés.

Normes et meilleures pratiques de durcissement de la cybersécurité

L’exercice de durcissement système consiste à réduire les fonctionnalités inutilisées et à fermer les accès inutiles. Par conséquent, il doit être préparé et exécuté avec beaucoup de soin.

Les fonctionnalités du cloud sont régulièrement enrichies par les fournisseurs. Certaines de ces fonctionnalités sont activées par défaut alors que les clients ne le sont peut-être pas, ce qui entraîne des vulnérabilités ouvertes inconnues du client.

Afin de bien couvrir l’ensemble du périmètre de durcissement, nous avons élaboré une méthodologie basée sur les trois recommandations suivantes :

- Celles du constructeur en suivant toutes les fonctionnalités;

- Ceux du Center for Internet Security (CIS);

- Matrice de contrôle du cloud de la Cloud Security Alliance.

Services de Durcissement de Sécurité Cloud: Les systèmes que nous durcissons

Plateformes Cloud

- Identity & Access Management (IAM)

- Security Center

- Storage Accounts

- Database Services

- Logging & Monitoring

- Networking

- Virtual Machines

- Appservice

- Identity & Access Management (IAM)

- Logging & Monitoring

- Networking

- Virtual Machines

- Storage

- Cloud SQL Database Services

- BigQuery

- Identity and Access Management

- Networking

- Logging & Monitoring

- Storage

- Infrastructure Container Engine for Kubernetes (OKE)

500 contrôles de sécurité

300 contrôles de sécurité

Systèmes de productivité

- Accounts security

- Email Deliverability, Spoofing protection

- Logs and alerts

- Sharing policies

- Data leakage protection

- Accounts security

- Email Deliverability, Spoofing protection

- Threat Protection

Plateformes de base de données

- Surface area reduction

- Authentication & Authorization

- Password Policies

- Auditing & Logging

- Application Development

- Encryption

- Operating System Level Configuration

- Installation and Planning

- File System Permissions

- MySQL Permissions

- Auditing and Logging

- Installation and Patches

- Directory and File Permissions

- Logging Monitoring And Auditing

- User Access and Authorization

- Connection and Login

- PostgreSQL Settings

- Replication

- Special Configuration Considerations

Cloud Hardening : 5 tips pour sécuriser le cloud

Le « durcissement » (hardening) limite la vulnérabilité du cloud face aux attaques. Il implique des règles spécifiques en matière de configuration système. Sans oublier un ensemble de bonnes pratiques.