Cybersécurité

Cabinet de Conseil en Cybersécurité

Élaborez une feuille de route claire et efficace

CISO as a Service

Gouvernance, Risque et Conformité (GRC)

Conseil en cybersécurité

Virtual CISO

Nous proposons un service CISO externalisé, alliant stratégie et opérationnel en cybersécurité.

- Service d’agent de sécurité de l’information

- Conformité aux normes PCI-DSS et ISO 27001/27701

- Missions opérationnelles et tactiques

- Missions opérationnelles et tactiques

- Surveillance, application et amélioration continues

- Prestations assurées par des experts certifiés

Découvrez nos prestations de conseil en cybersécurité

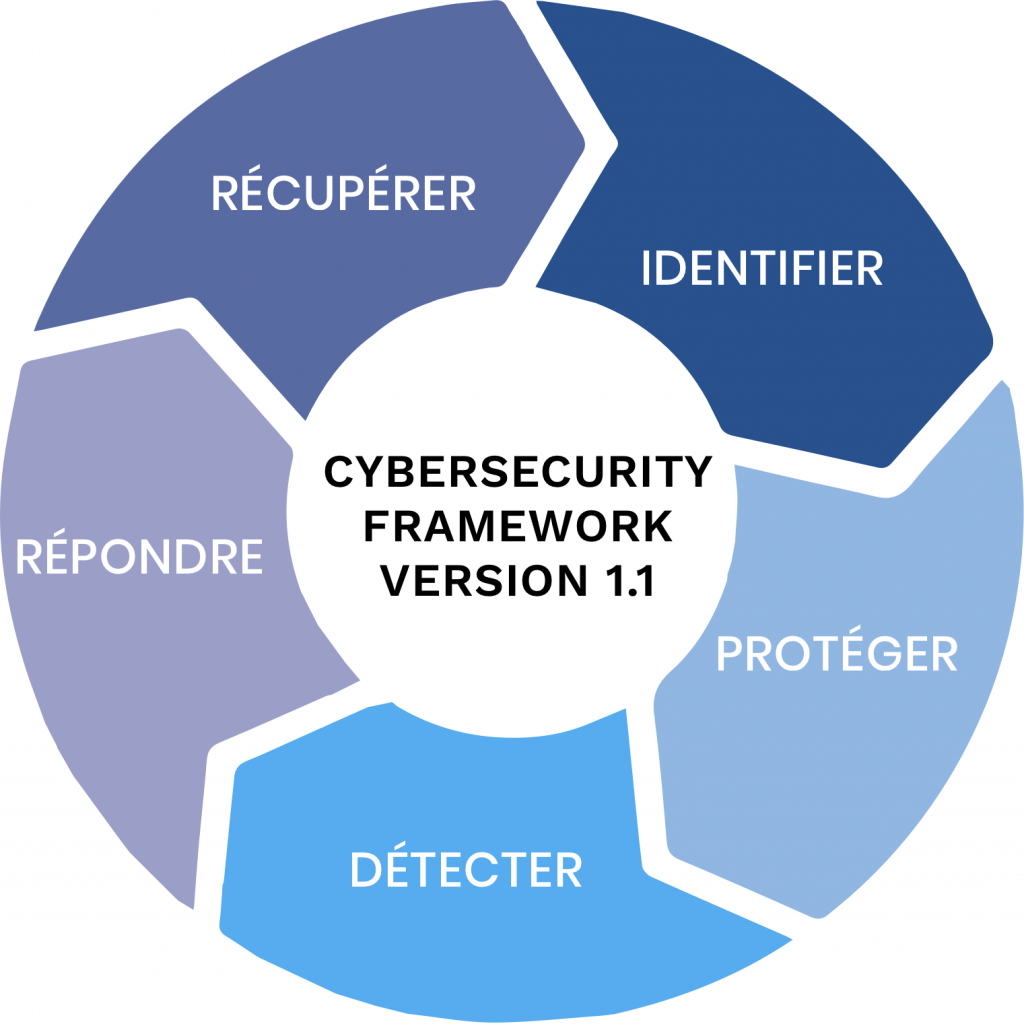

Notre offre s’appuie sur les recommandations en cybersécurité du NIST

Identifier

Comprendre et gérer les risques de cybersécurité liés aux systèmes, aux personnes, aux ressources, aux données et aux capacités.

Protéger

Mettre en place des mesures adaptées pour garantir la continuité des services essentiels.

Détecter

Concevoir des mécanismes pour identifier les incidents de cybersécurité lorsqu’ils surviennent.

Réagir

Développer des actions ciblées pour gérer efficacement les incidents détectés.

Rétablir

Assurer la résilience et restaurer les capacités ou services affectés par un incident.

Consultant en cybersécurité

Responsabilité du Virtual CISO

Gestion des risques

Identification des risques en sécurité de l’information Mise en place de contrôles et processus pour atténuer ces risques.

Continuité des opérations

Conception et test continu du plan de reprise après sinistre et de continuité des activités.

Surveillance et Application

Surveillance continue des systèmes d'information, détection des menaces et renforcement de la cybersécurité.

Gestion des vulnérabilités

Tests continus et identification des vulnérabilités potentielles avec recommandations pour leur atténuation.

Conformité

Maîtrise des normes et vérification de la conformité des pratiques et technologies de sécurité aux exigences requises.

Consulting Cybersécurité

Gouvernance, Risques et Conformité

- Consultants certifiés Lead Information Security Auditor.

- Création des règles, politiques et procédures de l’ISMS (Système de Management de la Sécurité de l’Information).

- Identification des risques, définition des contrôles et gestion des registres liés à l’ISMS.

- Élaboration des manuels IT, des plans de continuité des activités (BCP), de gestion du changement et de gestion des fournisseurs.

- Encadrement et réalisation des audits internes.

- Définition stratégique des objectifs de l’ISMS et suivi par le comité de gestion.

Conformité à la norme ISO 27001

Processus de certification

Après l’identification des intervenants clés et le soutien des cadres supérieurs, voici les étapes essentielles pour garantir le succès.

Que peut faire EXEO pour votre entreprise?

Pour nous, la numérisation n’est pas une finalité, mais un levier pour améliorer la productivité et l’efficacité, tout en alignant vos opérations sur vos objectifs stratégiques.