Table des matières

Architecture Zero Trust

C’est quoi au juste? Zéro confiance ou zero trust, on lit ce terme partout depuis un certain temps; tous les grands constructeurs informatiques commencent à aligner leurs stratégies de défense sur le modèle zero trust.

Plus récemment, le 25 février 2021, la toute puissante National Security Agency (NSA) a publié une recommandation officielle encourageant les entreprises à adopter l’architecture zero trust pour protéger leurs données et applications. Cette recommandation vient s’ajouter au document zero trust architecture de la NIST. L’ANSSI à aussi publié un avis technique sur le même sujet: « Le modèle Zero Trust »

Pour comprendre le zero trust, il faut revenir en arrière et examiner comment les architectures de sécurité étaient construites au début des réseaux d’entreprise.

Pourquoi parle-t-on de modèle zero-trust aujourd'hui?

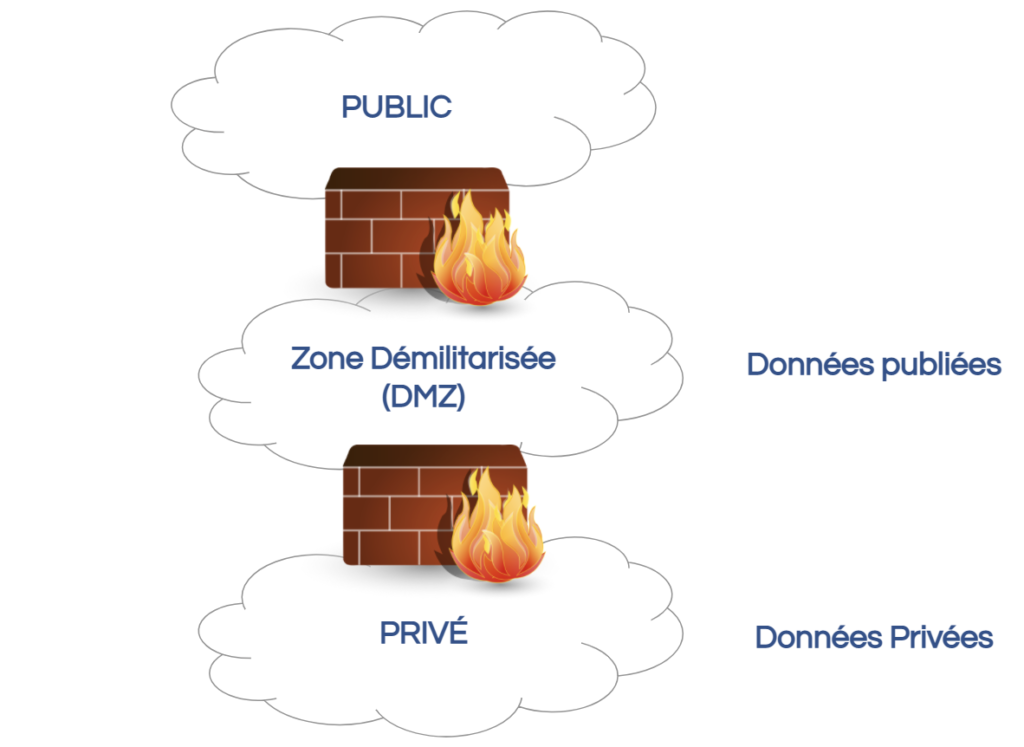

Au milieu des années 90, les sociétés ont commencé à bâtir leur réseau basé sur la technologie IP -qui s’est imposée de-facto comme LE protocole grâce au succès d’Internet-. Ces réseaux étaient nécessaires pour connecter les utilisateurs à des serveurs distants. Puis avec le développement du web, les entreprises ont eu besoin de se connecter à ce réseau externe pour connecter leur service de messagerie au monde externe, ou pour pouvoir surfer en-ligne. A ce moment-là, le réseau Internet était considéré comme un réseau public alors que celui de l’entreprise était considéré comme privé. Les architectures donc se sont basées sur cette catégorisation des différents réseaux par leur niveau de sécurité, cette segmentation étant faite via le firewall.

Ainsi le réseau Internet était catégorisé untrusted (niveau 0) et le réseau de l’entreprise trusted (niveau 100). Les Utilisateurs dans le segment sécurisé se sentaient donc protégés par le niveau de filtrage effectué par le firewall. Si l’entreprise avait le besoin de publier des applications ou services à des utilisateurs externes qui faisaient partie du réseau trusted, ces applications étaient alors installées dans une zone démilitarisée (DMZ) d’un niveau de sécurité intermédiaire (niveau 50). Ainsi, plus un segment réseau avait un niveau de sécurité élevé, plus il était protégé des réseaux de niveau de sécurité plus faible.

La technologie évolua au cours des années 2000, les firewalls devenaient plus intelligents et d’autres catégories de machines qui renforcent la sécurité sont venues se greffer sur ce périmètre pour renforcer la forteresse et mieux isoler les zone trusted des zone untrusted.

En 2008, le changement a commencé à s’amorcer: la 3G et l’iPhone ont poussé les utilisateurs à s’éloigner de leur matériel d’entreprise (BlackBerry & co.) afin d’adopter des téléphones intelligents à usage personnel. Les entreprises se sont donc vues devoir gérer cette nouvelle flotte d’appareils qui s’invitent dans les réseaux d’entreprise.

La brèche étant ouverte, ces petits appareils échappant à tout contrôle, passent soudain au travers des remparts de la forteresse en court-circuitant tous les systèmes de sécurité. Tantôt connectés au web directement (via la 3G), souvent en un clic ils avaient accès aux réseaux internes de l’entreprise en basculant via le WiFi.

Les technologies de contrôle ont commencé à se développer (BYOD, NAC, MDM, etc.), mais en vain, la chute de la forteresse devenait inévitable.

La deuxième étape de cette chute arrive avec le développement de l’offre cloud et l’apparition du shadow IT. Certains départements de l’entreprise, pour des raisons de rapidité de mise en œuvre et de coûts, passaient outre leur direction des systèmes d’information et commençaient à souscrire directement à des services cloud. Ces services étaient accédés à travers des tunnels sécurisés et mettaient à risque les postes et les réseaux internes. Ces tunnels, sachant qu’ils sont sécurisés, échappent à tout contrôle des systèmes de sécurité au périmètre (comme un tunnel en dessous des remparts).

Finalement, avec le télétravail et la dispersion des postes de travail en dehors du périmètre de l’entreprise, toute infrastructure de sécurité segmentant les réseaux trusted/untrusted devenait inutile.

Aujourd’hui, nous pouvons nous connecter de n’importe où et de n’importe quel poste à une application dont nous ignorons parfois où se trouve son hébergement. Tout est devenu donc untrusted d’où l’adoption de l’architecture zero-trust comme terme universel.

Définir le modèle Zero Trust en 4 étapes

Dans une architecture zero trust, on ne peut plus protéger les utilisateurs par des segments sécurisés: ils sont mobiles, en déplacement, à la maison ou dans des zones publiques.

Il faut donc redéfinir la façon de sécuriser son entreprise et partir du principe qu’aucun terminal, aucun poste, aucun service ou aucun réseau ne peut être associé à une confiance intrinsèque. Les principes de sécurité doivent êtres appliqués à tous ces éléments.

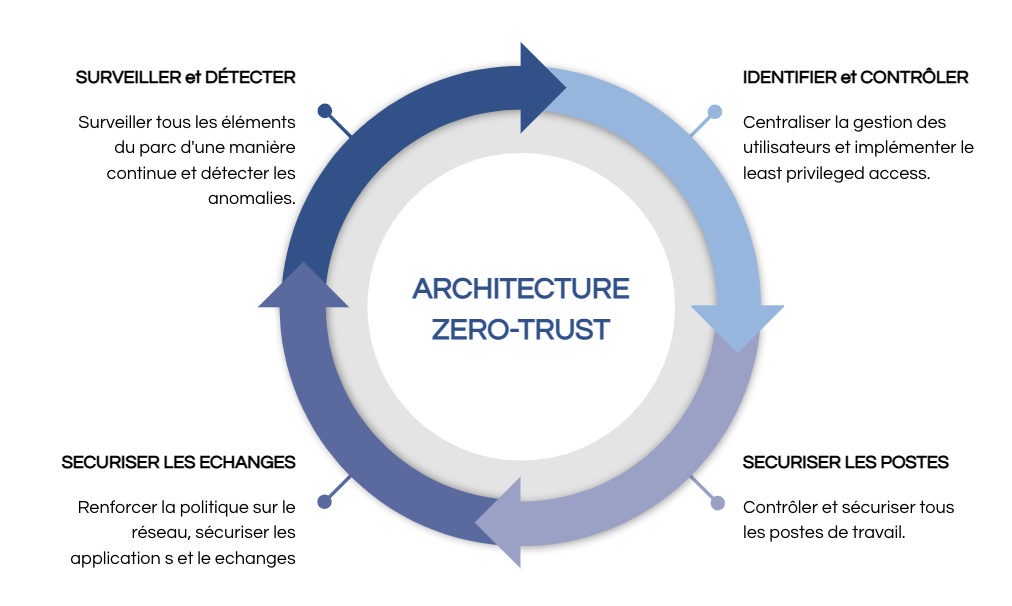

Voici un diagramme qui résume les éléments de l’architecture Zero Trust:

- Le contrôle d’accès La digitalisation a multiplié les applications et les services en ligne de l’entreprise. Il faut donc pouvoir identifier d’une manière centralisée, unique et renforcée tous les utilisateurs et les éléments gérés de l’entreprise et les associer à une politique de contrôle least privileged access.

- Sécuriser les postes Rétraicir le périmètre de sécurité et le répliquer sur chaque élément du parc. On parle de micro-segmentation, de Plateforme de Protection de Terminaux (EPP) ou de Endpoint Detection and Response (EDR). Il faut pouvoir identifier chaque poste où qu’il soit et appliquer la sécurité qui était auparavant appliquée sur tout un réseau et y inclure les fonctionnalités de contrôle d’accès, de chiffrement, de pare-feu, de filtrage, de détection de virus, de malware ou d’anomalies.

- Sécuriser les échanges de bout en bout Chaque connexion entre un élément et une application ou un service doit être authentifiée et sécurisée via des techniques de chiffrement, d’authentification et de contrôle d’intégrité. Une fois que les postes sont sécurisés et leurs échanges aussi, les interceptions deviennent difficiles.

- Surveillance et Détection Il ne faut pas se faire d’illusion à un moment ou à un autre tout le monde sera atteint par une tentative d’accès illégitime. Il s’agit donc de créer un système de surveillance efficace et infaillible afin de pouvoir détecter les attaques, connaître leur étendue et pouvoir les contenir.

En résumé, au lieu de considérer notre architecture de sécurité par segment, il faudrait plutôt la considérer à l’état moléculaire, par élément et par échange entre ces éléments.

L’architecture zero trust est la seule architecture de sécurité viable aujourd’hui pour se prémunir de potentiels désastres de cybersécurité. Ce n’est qu’en considérant que nos utilisateurs et nos applications résident dans des environnements non sécurisés que nous pourrons renforcer la sécurité au maximum. Le tout, équipés d’un système de surveillance qui nous permettrait de réagir et de contenir de potentielles intrusions.

C’est pour aider sa clientèle à se protéger en développant une architecture zero trust, que EXEO a développé les services suivants:

- CONSEIL Pour analyser l’existant et dresser une cartographie de sécurité avec une feuille de route claire;

- IDENTIFICATION et Politique d’accès Développement d’une plateforme unique de contrôle d’accès à toutes les ressources de l’entreprise pour pouvoir identifier chaque utilisateur et contrôler son accès à toutes les resources de l’entreprise.

- SÉCURISATION DES ÉLÉMENTS & DES ECHANGES Un service MDR (Managed Detection & Response) tout en un, qui permet de garantir une protection maximale des postes et serveurs contre toute intrusion malveillante ou attaque de type ransomware (rançongiciels);

- UNE SURVEILLANCE 24X7 Du parc informatique afin de veiller sur chaque élément du système d’information et détecter les anomalies. Les services managés d’EXEO sont opérationnels 24x7x365, basés sur les meilleurs logiciels de surveillance du marché et opérés par des humains capables de détecter toute anomalie dans un environnement d’exploitation.

Pour plus d’informations concernant l’architecture zero trust et comment en appliquer ses principes dans votre environnement, contactez nous.